How to SDN 2/2 (Breakout)

Du möchtest mehrere Projekte innerhalb eines Kontos oder Konten untereinander vernetzen? In diesem Tutorial zeigen wir dir, wie das mit der Partner Panel Funktion SDN möglich ist. Die folgenden Schritte beschreiben exemplarisch, wie Server in unterschiedlichen Projekten sicher (über ein Breakout) mit einer Firewall verknüpft werden können (das ist z.B. hilfreich, wenn du mehrere Konten mithilfe einer Firewall administrieren möchtest).

Wenn du zunächst erfahren möchtest, wie du Projekte miteinander verbinden kannst, nutze den Vorgänger dieses Tutorials: How to SDN 1/2 (Virtual Switch)

Was ist der Unterschied zwischen einem Breakout und einem Virtual Switch?

Ein Virtual Switch verbindet mehrere Projekte eines/mehrerer Konten innerhalb einer Location als Layer-2-Netzwerk. Alle angebundenen Server befinden sich danach projektübergreifend im selben Netzwerksegment. Durch die Kombination von Breakout und Virtual Switch werden automatisch VLANs erstellt und die jeweilige ID im Kontextmenü des SDN/PartnerPanel dargestellt.

Die Aufteilung in VLANs kann dir z.B. dabei helfen, mehrere Accounts mit einer Firewall zentral zu verwalten. Des Weiteren gibt es eine Limitierung von 8 Netzwerken pro Server – durch die Nutzung unseres SDN kannst du bis zu 4096 VLANs pro Breakout nutzen.

Voraussetzung

Für die Benutzung von SDN brauchst du ein Partner Panel oder einen Zugang dazu. SDN steht unter my.gridscale.io nicht zur Verfügung. Solltest du noch kein Partner Panel haben kannst du hier weitere Informationen erhalten.

Anleitung

Schritt 1

Wir beginnen mit der Grundkonfiguration im Partner Panel. Dazu öffnest du den Menüpunkt “SDN” und stellst sicher, dass der Standort ausgewählt ist, in dem auch deine Firewall liegt. (Hinweis: Wir bieten zurzeit kein Inter-data center interconnect an. Projekte können nur innerhalb eines Standortes miteinander verbunden werden.)

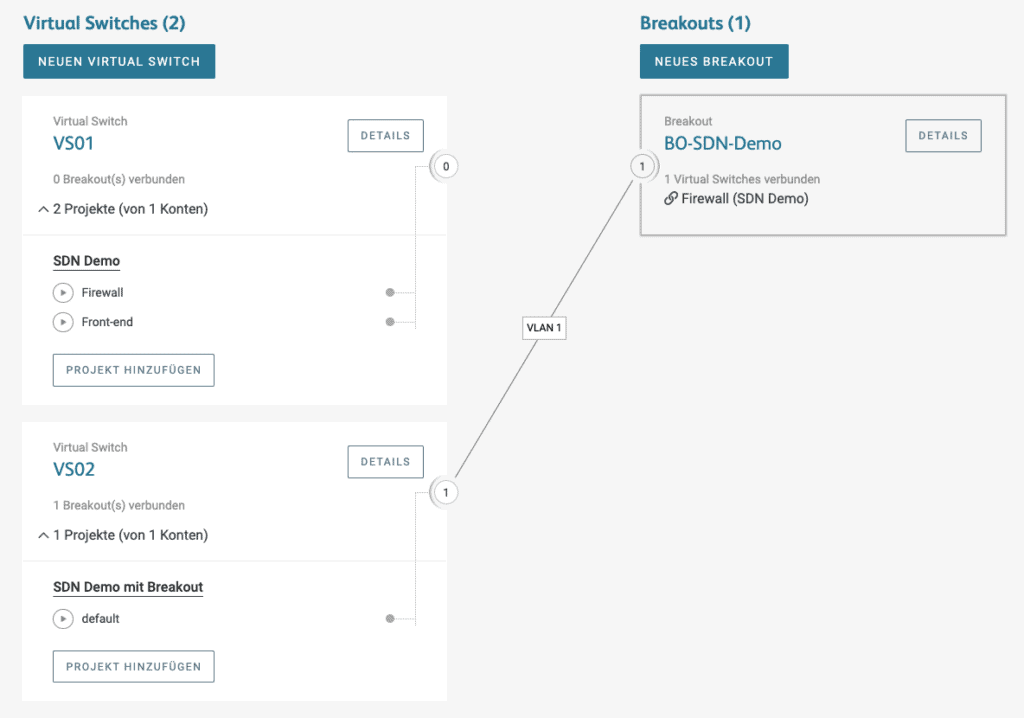

Als erstes erstellst du einen Breakout (wir nennen unseren “BO-SDN-Demo”) und wählst das Projekt aus, in dem deine Firewall liegt.

Als nächstes wird ein neuer Virtual Switch (hier “VS02”) erstellt. Dabei wählst du das Projekt aus, in dem der Server liegt, den du mit der Firewall verbinden möchtest.

Du hast die Möglichkeit ein Projekt im Konto der Firewall zu wählen oder ein anderes Konto zu nutzen. Wir haben ein neues Konto (mit dem Namen “SDN Demo mit Breakout”) erstellt.

Um die Grundkonfiguration abzuschließen, wird der gerade erstellte Virtual Switch mit dem Breakout verbunden. Es entsteht ein VLAN mit der VLAN-ID “1”.

Schritt 2

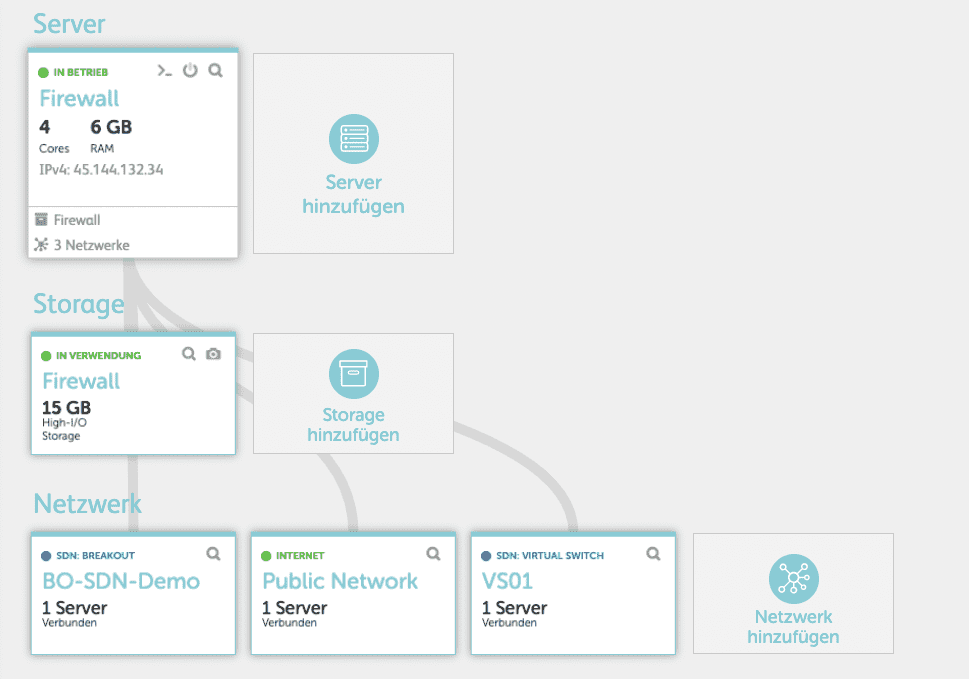

Im zweiten Schritt wechseln wir (z.B. mithilfe des Jump-In-Icons) in das Cloud Panel, in dem deine Firewall liegt. Dort verbindest du den Firewall-Server mit dem Breakout. Die Firewall sollte nun mit dem Internet, dem ersten Virtual Switch und dem Breakout verbunden sein.

Jetzt schaltest du die Firewall an und greifst auf das Webinterface der Firewall zu.

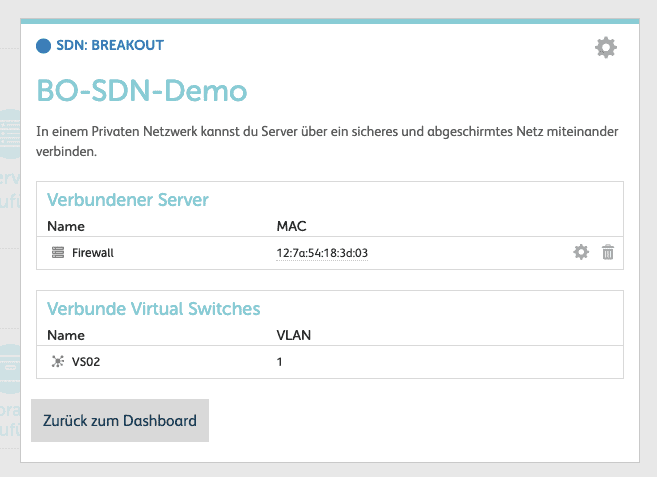

Hinweis: Wenn du dir unsicher bist, welche Mac-Adresse in der Firewall definiert werden soll, kannst du diese im Breakout-Detail innerhalb des Cloud Panels finden.

Bist du bereit zu starten?

Oder hast du noch Fragen? Erstelle dir jetzt dein kostenloses Konto oder lass dich in einem persönlichen Gespräch beraten.

Schritt 3

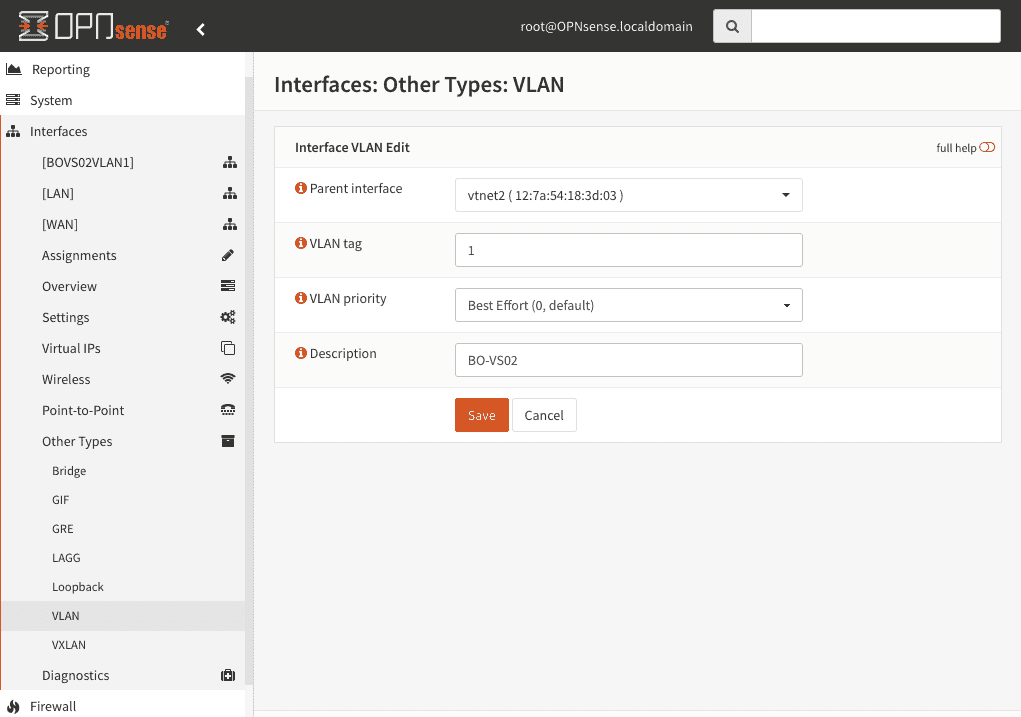

Nachdem du dich angemeldet hast, können wir die Firewall mit dem Interface konfigurieren und VLAN auf der richtigen Schnittstelle der Firewall definieren. Dazu befolgen wir die folgenden drei einfachen Schritte:

1. Das VLAN wird auf der Schnittstelle konfiguriert

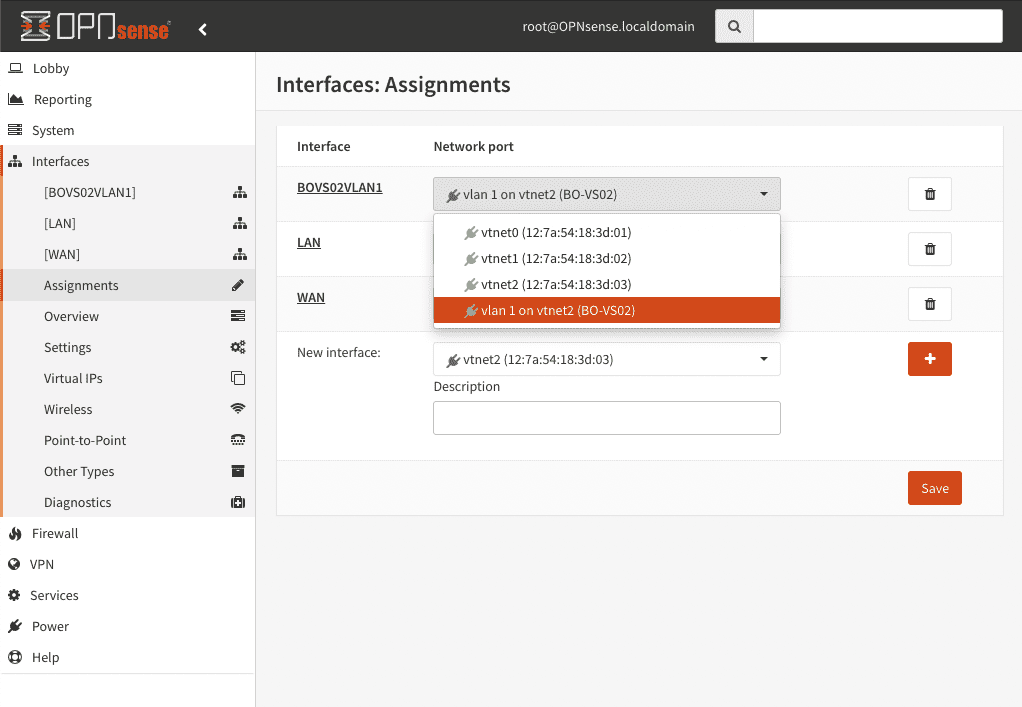

2. Nun weisen wir das VLAN der Schnittstelle zu

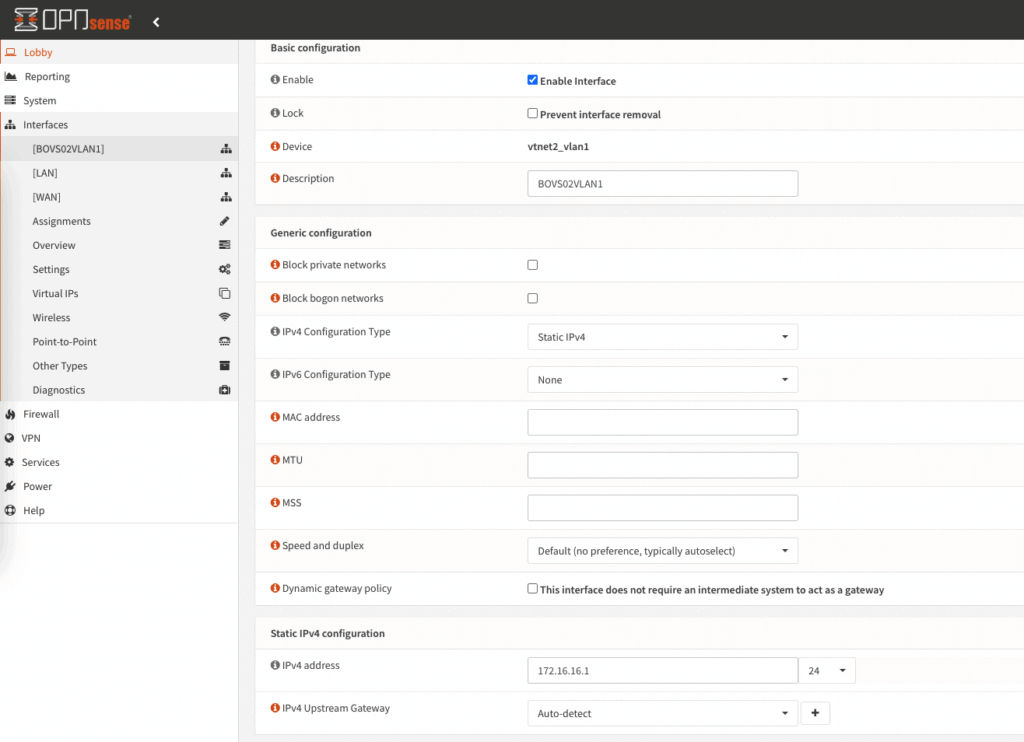

3. Das Interface wird aktiviert und definiert

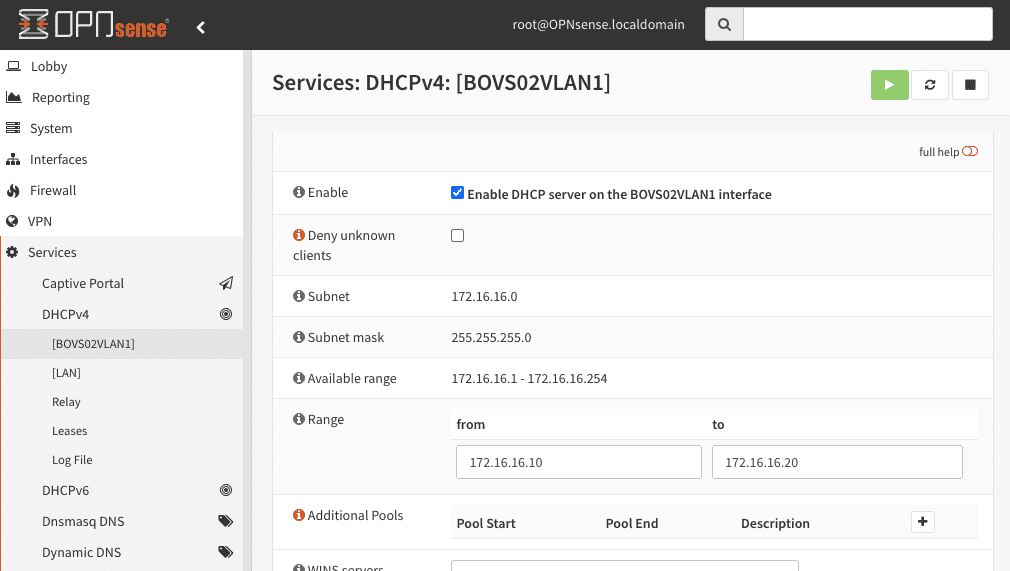

Als letzten Punkt wird nun DHCP innerhalb des VLANS konfiguriert und aktiviert.

Schritt 4

Nun wurden alle nötigen Vorraussetzungen getroffen und wir können damit beginnen, Server mit der Firewall zu verbinden.

Für unser Beispiel wechseln wir dazu in das Cloud Panel, in dem der zu verbindende Server liegt. Dort verbindest du den Server mit dem Virtual Switch (der durch Schritt 1 dort platziert wurde).

Schritt 5

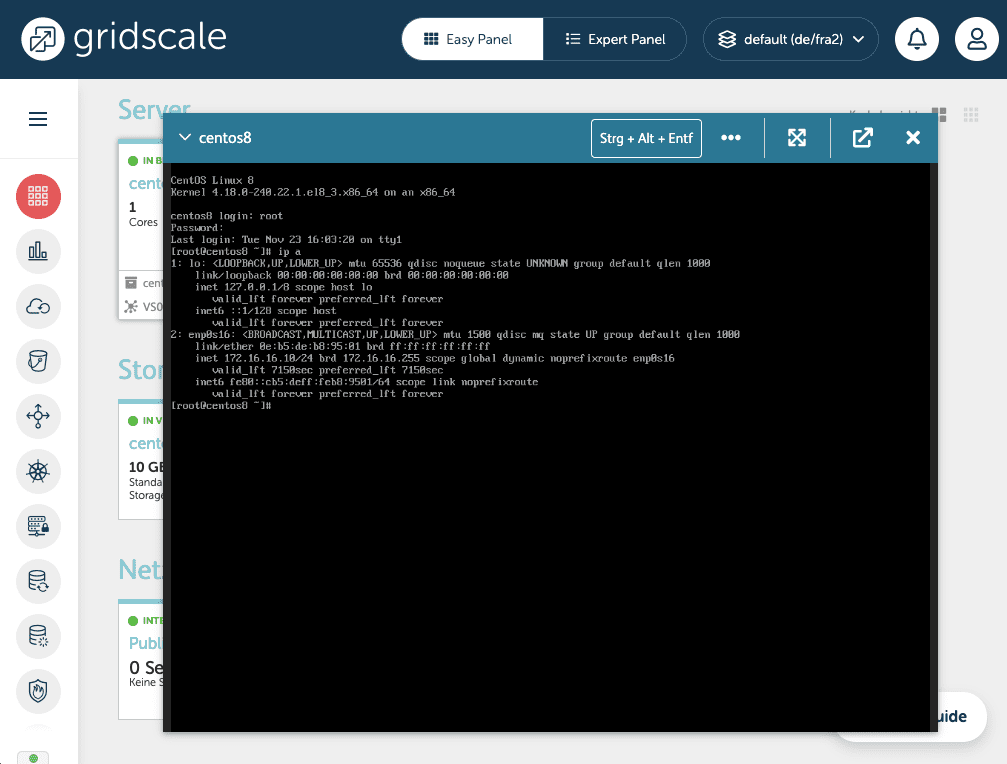

Zur Überprüfung schauen wir nun, ob der gerade mit dem VS02 verbundene Server aus dem zuvor definierten DHCP Pool eine IP-Adresse zugewiesen bekommen hat. Dazu öffnen wir das VNS des Servers und geben den entsprechenden Befehl ein (in unserem Fall z.B. “ip a”).

Wenn in der Shell eine der IP-Adressen aus deinem DHCP Pool erscheint hat alles funktioniert.

Glückwunsch! Du hast einen Server über ein Breakout mit einer Firewall verbunden. Dieser Firewall können nun weitere Server hinzugefügt werden.

Jetzt musst du nur noch die für dich wichtigen Regeln in der Firewall definieren.

Weitere VLANs erstellen

Werden weitere VLANs benötigt kannst du die zuvor erklärten Schritte einfach wiederholen. Erstelle im Partner Panel weitere Virtual Switches und verbinde diese mit dem Breakout. Konfiguriere die Schnittstelle und DHCP entsprechend in deiner Firewall. Verbinde anschließend weitere Server mit dem Virtual Switch und definiere deine Firewall-Regeln. Fertig.